5月6日,网络安全解决方案提供商Check Point软件技术有限公司(美股:CHKP)的威胁情报部门Check Point Research发布了一篇有关高通(美股:QCOM)数据服务安全的调查报告。该报道指出高通芯片上存在一个高危漏洞,该漏洞披露编号为CVE-2020-11292。

报告中写道,黑客可以利用此漏洞从安卓系统通过QMI高通信息接口向手机的“手机台调制解调器”中的此项漏洞注入恶意代码。简单来说,黑客可以攻击这个漏洞从而能够获取到用户的通话记录和短信,并监听用户的对话,甚至能够利用这个漏洞解锁SIM卡。

据中国科技新闻网了解到,QMI高通信息接口用于连接手机调制解调器和设备终端来构造一个数据通道。调制解调器的作用简单来说就是当设备终端(比如手机、电脑等)发送信息时,将终端内部使用的数字信号转换成模拟信号,发送出去;接收信息时,通过调制解调器将此模拟信号转换成数字信号再传送给设备终端,供其接收和处理。而安卓系统则能够通过这个QMI高通信息接口访问手机的调制解调器,进而获取数据。

Check Point Research机构的研究人员表示,高通研发的调制解调器是一种基于高通基带芯片上的芯片系统,称为“片上系统”(SoC)。能够为语音,短信和高清录音等模块提供功能,这些功能主要在Google品牌的高端设备(例如谷歌Pixel)、三星、LG、小米以及一加手机上搭载。另外,手机制造商可以自定义这个系统,以便他们做其他事情,比如LG将利用这个系统处理SIM卡解锁的请求。这些功能都将成为攻击者利用该漏洞的潜在攻击目标。

业内人士在接受中国科技新闻网的采访时表示,黑客利用这个漏洞的手段可能会非常多样,包括但不限于安装一些包含木马的恶意应用程序等,当然,攻击者也可以远程获取到这些数据。

报告的研究人员也表示,全球约有30%的手机搭载了此系统,根据全球市场研究公司Counterpoint Research的数据,全球约有31%的手机正在运行这个系统。虽然研究中提到,能够对于此项漏洞进行攻击的手段十分有限,然而多项数据都表明,一旦漏洞遭到攻击,全球将会有三成手机使用者的隐私以及各项权益受到威胁。这之中就包括小米、一加以及三星等品牌,甚至连搭载了最新的骁龙870、888 5G Soc等芯片的移动终端都无法幸免。

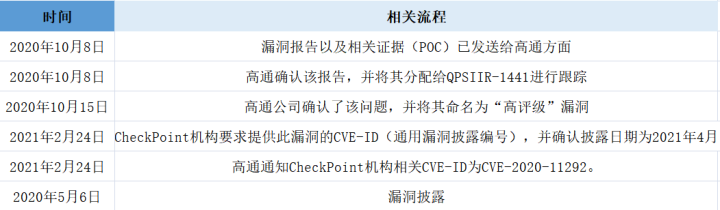

目前,高通方面表示,相关漏洞的修复已经在进行中。据了解,相关漏洞自去年10月前后就已经被挖出,高通针对该漏洞的修复实际上从2020年底就已经开始了。中国科技新闻网整理了该项漏洞从发现到公开的具体日期及流程对照表。如下图所示

漏洞自发现到披露的具体时间及流程对照表制图:中国科技新闻网

Check Point机构发言人埃克拉姆·艾哈迈德公开向媒体方面透露,目前高通公司已发布了补丁程序,并向所有使用该芯片的客户披露了该漏洞。

中国科学新闻网查询到,高通公司内部人员曾在一份声明中写道:“高通公司的首要任务是提供支持强大安全性和隐私性的技术。我们赞扬Check Point的安全研究人员使用了行业标准的协调披露法。高通已于2020年12月向OEM(此处指各大手机厂商)提供修复程序,我们鼓励终端用户在补丁可用时及时更新其设备。”

然而由于该漏洞以及修补程序的复杂性,目前尚不清楚哪些易受攻击的安卓系统设备已修复,哪些尚未修复。中国科技新闻网在某社交论坛中就发现,有不少手机用户都在讨论有关旧设备及旧版本安卓系统终端设备的更新问题。

一位名叫“prv117f”的网友表示:“现在大多数两年以上的安卓设备都不会安装最新的系统补丁。”而网友“安迪”则回复称:“这种定论口说无凭,大多数手机厂商都会向老旧的安卓设备发送最新的补丁包。比如一加手机就是一个很好的例子。”

显然,相关的问题需要各大手机厂商进行配合解决,没有办法下具体定论。据业内机构统计,市面上安卓设备中有接近三成的比例系统版本还停留在安卓9甚至更早的版本。若老旧机型和系统不能及时接受到系统补丁包并更新,就还存在着巨大的安全威胁。

Check Point机构提出三点途径来规避相关风险:及时将手机系统更新为最新版本;尽量到官方商城下载APP;如果不能接收到更新包尽可能更换手机。另外,据媒体报道,一位业内人士曾表示称:“建议人们可以致电给手机厂商来查询自己设备的修复状态。”

(文章来源:中国科技新闻网)